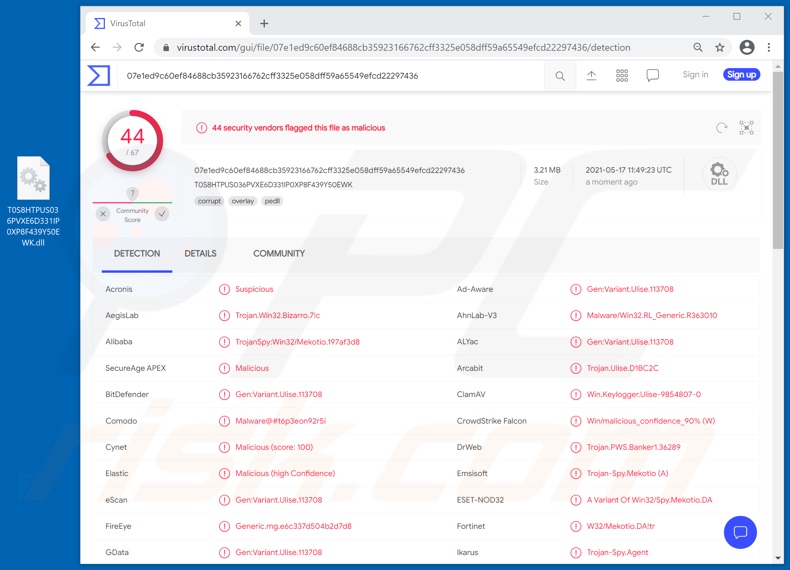

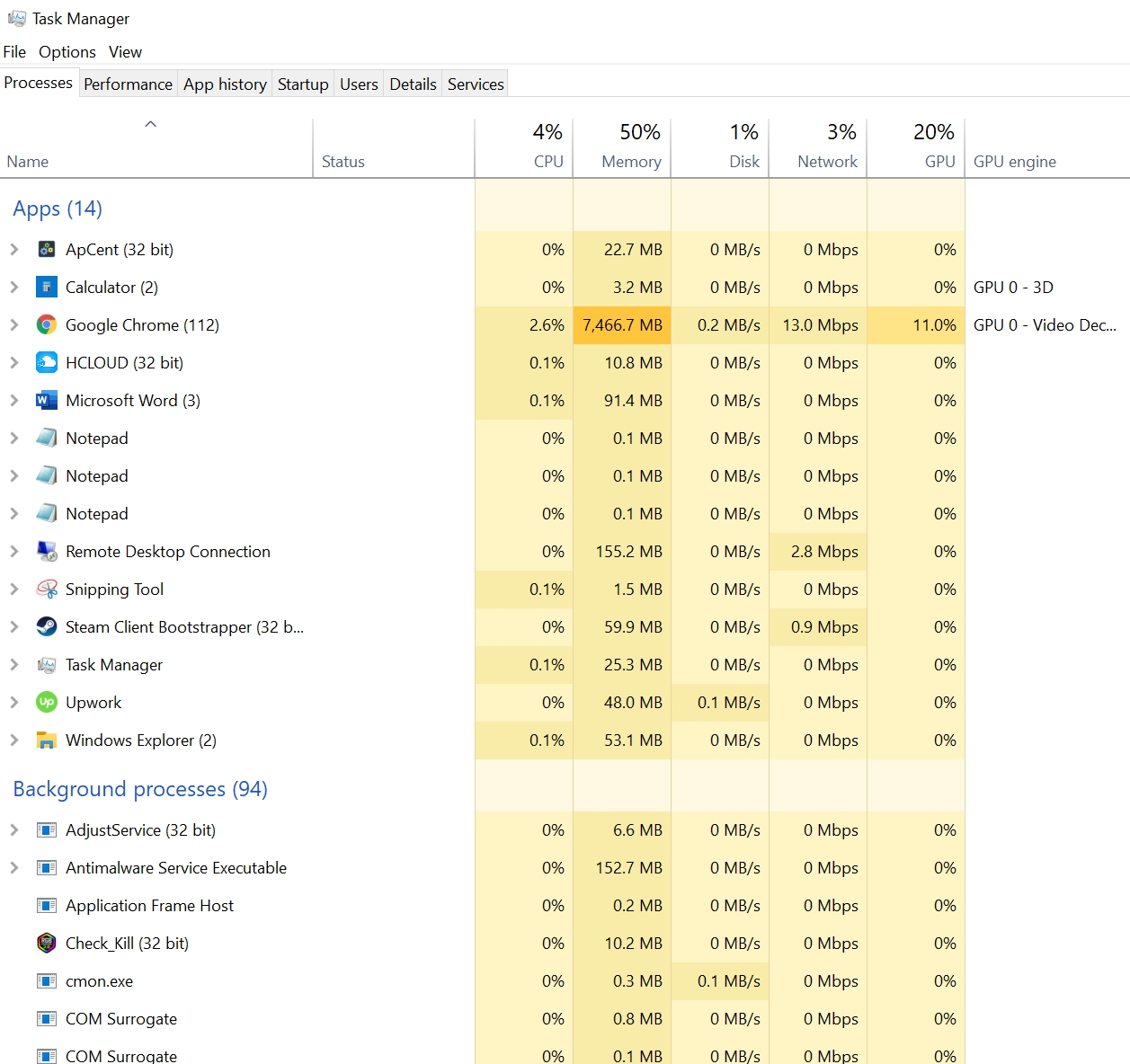

Si tus hijos son fans de las cartas Pokémon, atento: este supuesto videojuego les instala un troyano

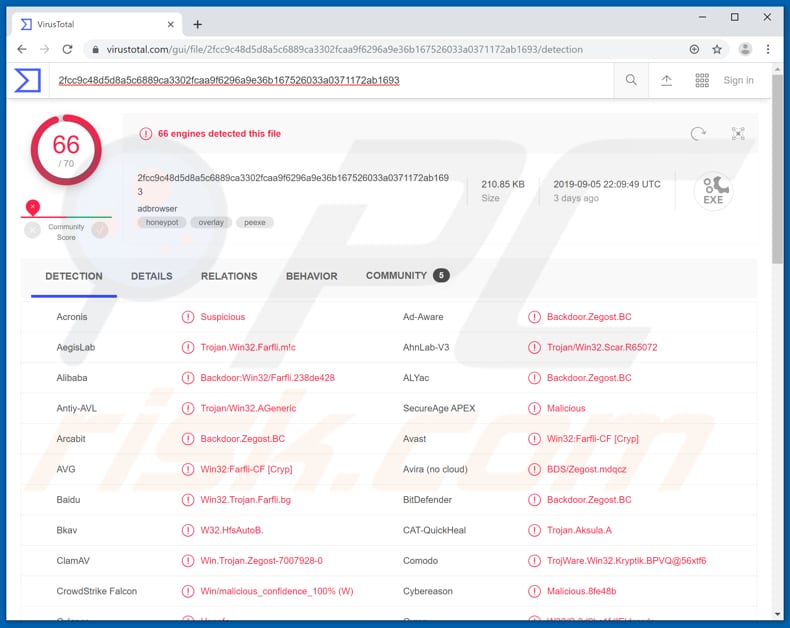

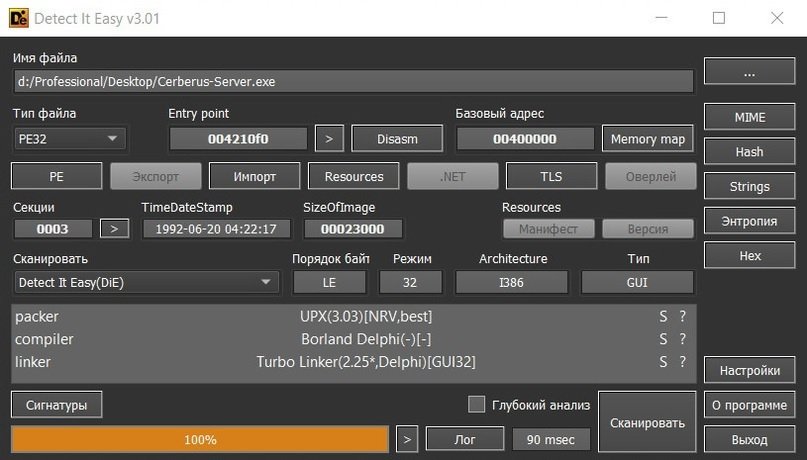

TOP 6: Los troyanos de acceso remoto (RAT) más utilizados por los hackers rusos. Cuál es el mejor según los expertos en análisis de malware