Estados Unidos sospecha de otro caballo de Troya chino: sensores ocultos en las grúas de sus puertos

Caballo Troyano En El Puerto De Canakkale Turkey Fotografía editorial - Imagen de pavo, troyano: 241777027

EEUU sospecha que China espía a sus barcos con sensores ocultos en las grúas de carga de los puertos

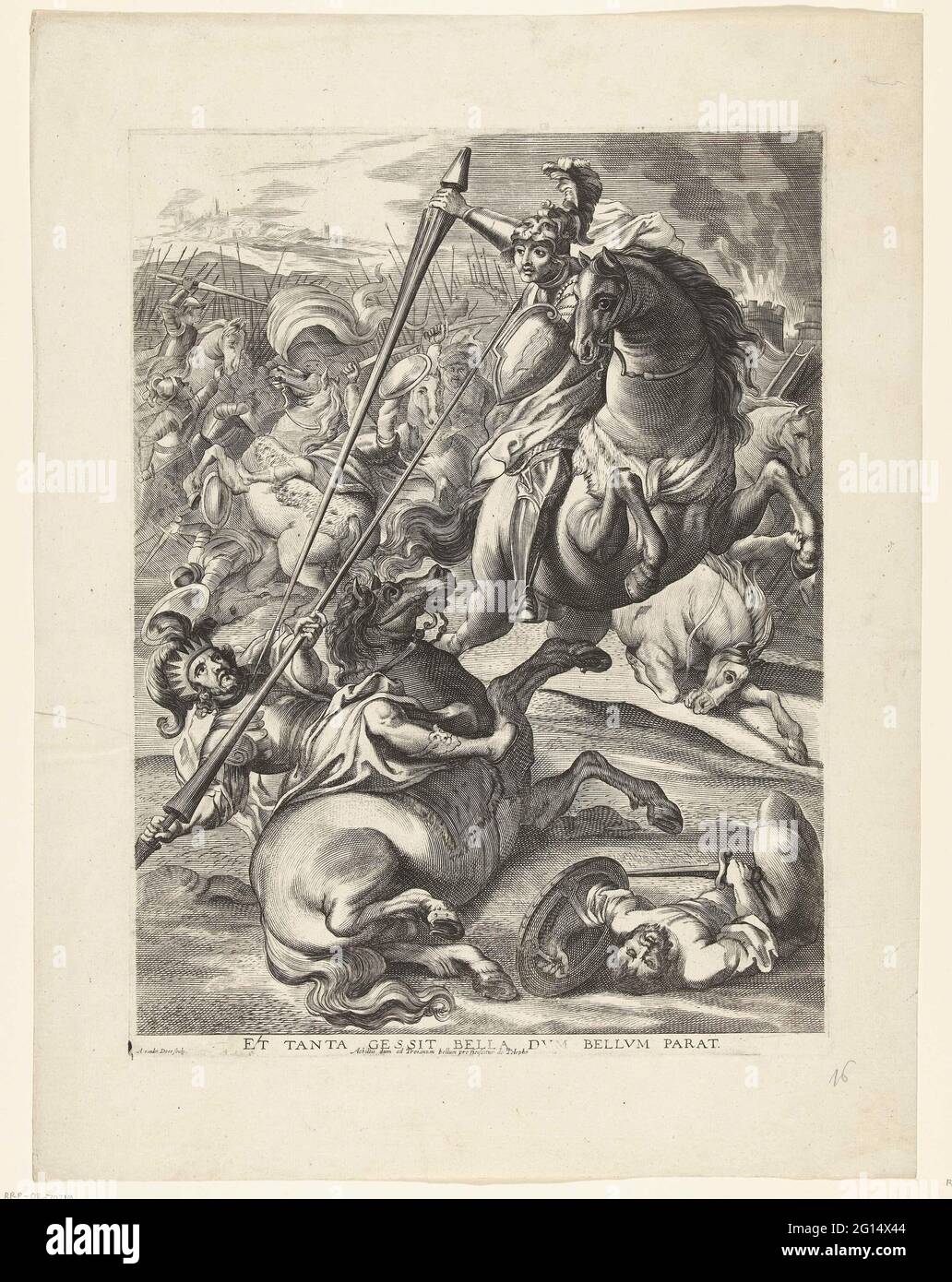

Aquiles vence a los troyanos; entrada desde Ferdinand en Gante en 1635 (No 16); et Tanta Gessit Bella Dum Bellum Parat / Achilis Dum Ad Troianum Bellum Proficicicicisitur De Telepho; Tabula IV

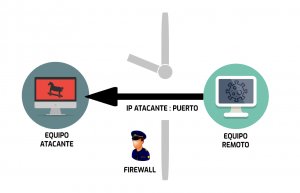

Conoce los puertos abiertos y informacion de puertos (troyanos ,malwares exploit , virus ) - YouTube